Obecne rozwiązanie VPN bazujące na OpenStack od 1 kwietnia 2023 nie będzie już dostępne na platformie Atman Cloud.

Po tym czasie będzie można korzystać wyłącznie z tuneli VPN powołanych za pomocą nowego rozwiązania serwującego usługę VPN bazując na technologii firmy Fortinet i na fizycznych urządzeniach FortiGate.

Dlatego prosimy o jak najszybsze zmigrowanie obecnie używanych tuneli VPN na nowe rozwiązanie!

Dokumentację konfiguracji tuneli VPN na urządzeniach FortiGate (w języku angielskim) można znaleźć na stronie producenta pod adresem

https://docs.fortinet.com/document/fortigate/7.2.3/administration-guide/954635/getting-started

oraz

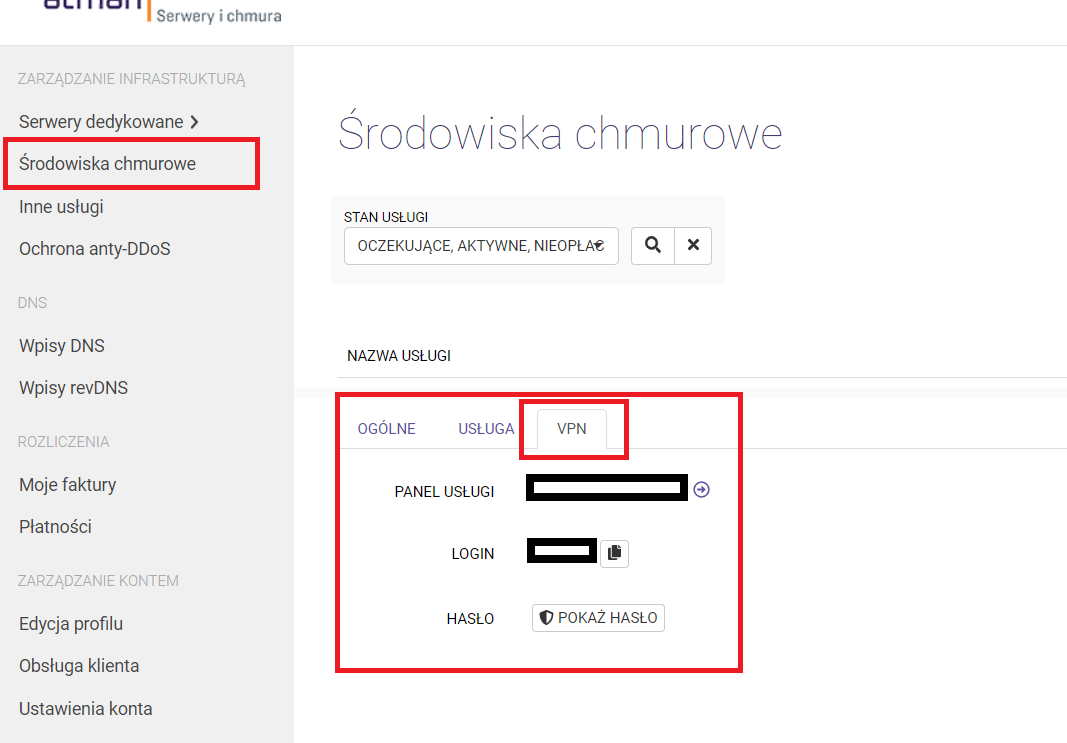

Dane dostępowe do klastra FortiGate

Dostęp dostępowe do VDOM w klastrze Fortigate można znaleźć w panelu Atman Cloud – https://panel.atman.pl/my-cloud.

Należy wybrać zakładkę Środowiska chmurowe a następnie zakładkę VPN.

Instrukcja migracji tuneli VPN OpenStack-a na klaster FortiGate

W nowym rozwiązaniu klient dostaje jedną wirtualną domenę (VDOM) na klastrze Fortigatów z osobnym publicznym adresem IP.

Dostęp do klastra VDOM’u jest możliwy poprzez protokół https (https://<adres_IP_vdom>) oraz ssh.

Po zalogowaniu się do VDOM’u należy skonfigurować adresację połączeniową pomiędzy FortiGate a środowiskiem cloud (routerem chmurowym) oraz ustawienie routingu na tym routerze.

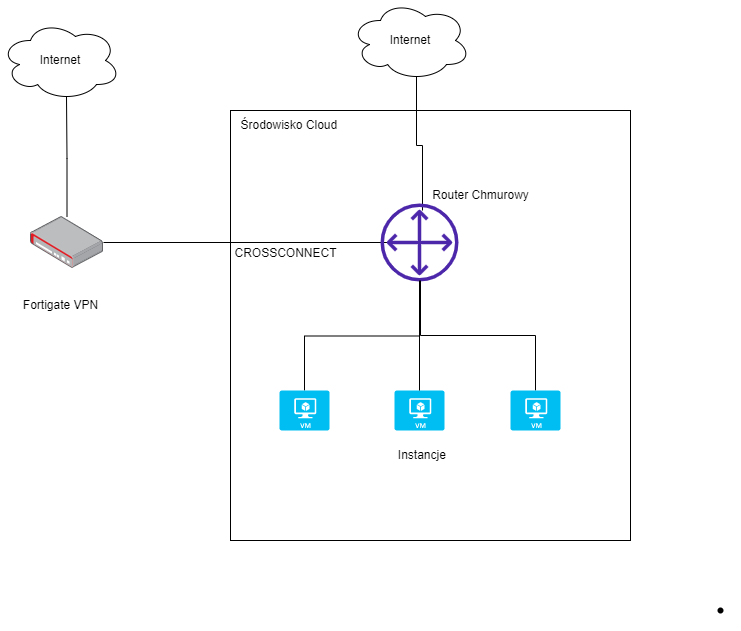

Poniżej została przedstawiona poglądowa architektura połączeń nowego rozwiązania.

Konfiguracja połączenia pomiędzy klastrem FortiGate a środowiskiem chmurowym

Po stronie OpenStacka dostajemy łącznik pomiędzy chmurą a vdom’em w klastrze Fortigatów.

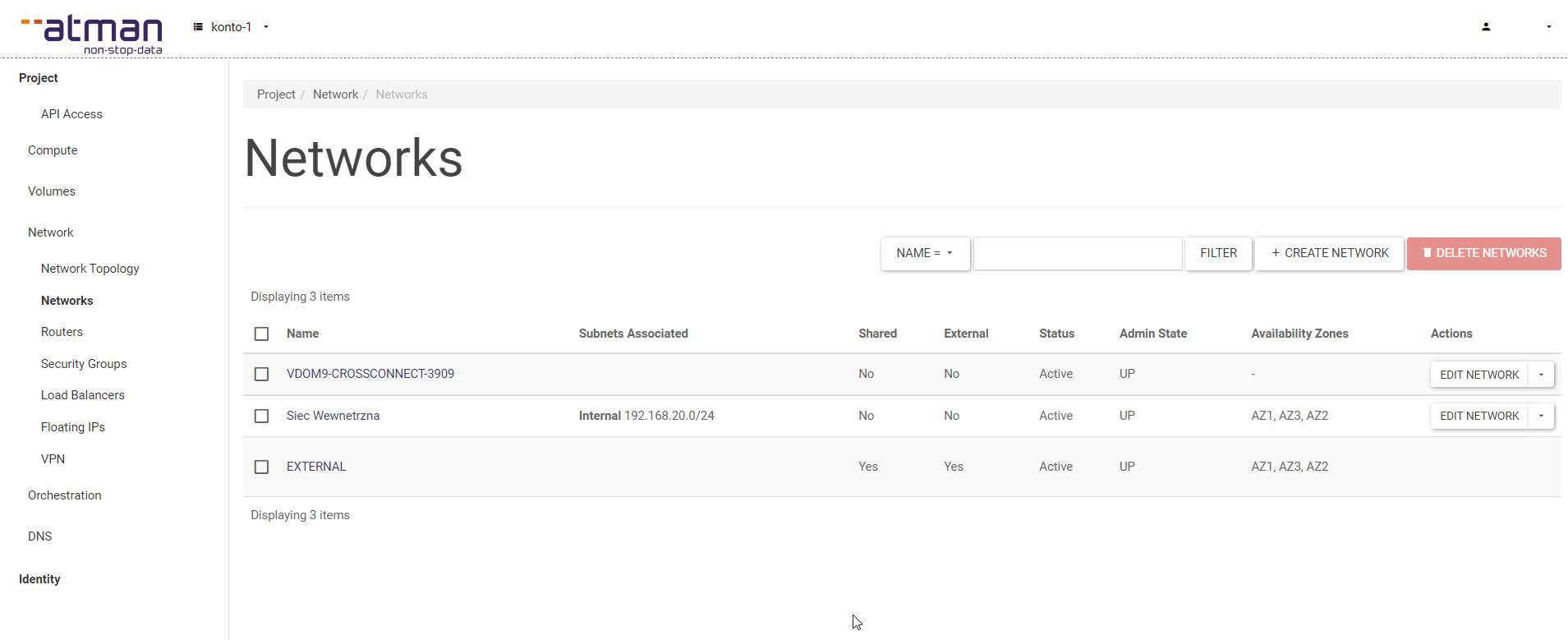

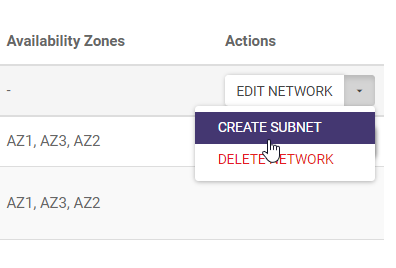

Łącznik będzie widoczny w zakładce Network -> Networks. Sieć zostanie dodana i będzie miała w nazwie CROSSCONNECT.

W naszej sieci połączeniowej konfigurujemy adresację połączeniową pomiędzy routerem w chmurze a vdom’em w FortiGate.

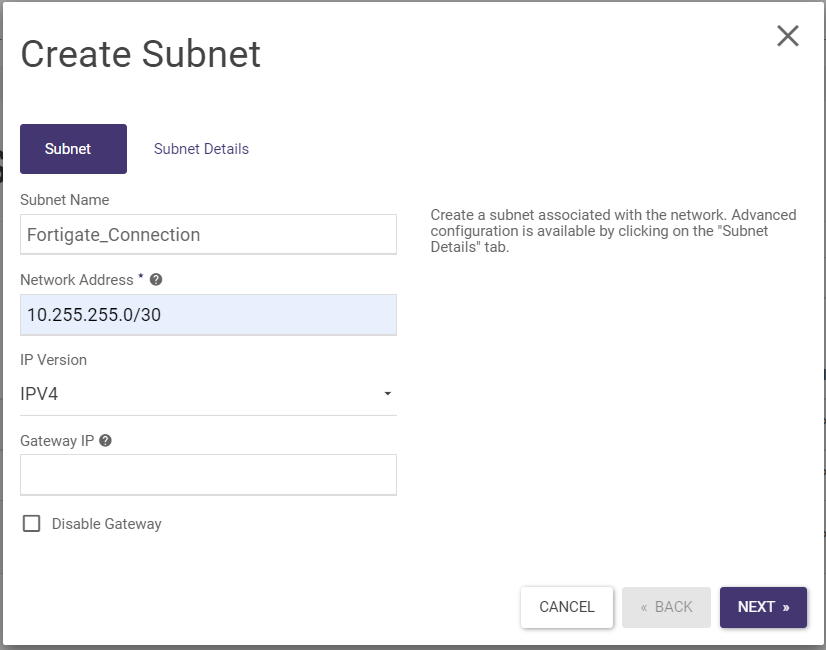

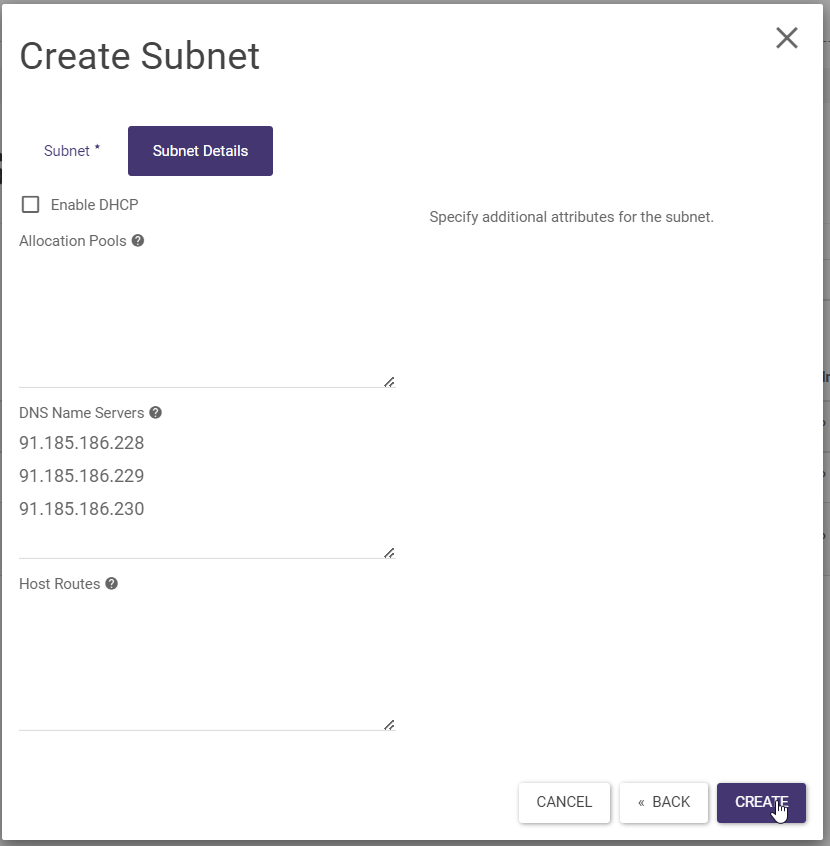

Następnie wypełniamy poniższe formatki. W naszym przykładzie wykorzystaliśmy adresacje 10.255.255.0/30 ale może to również być inna dowolna adresacja.

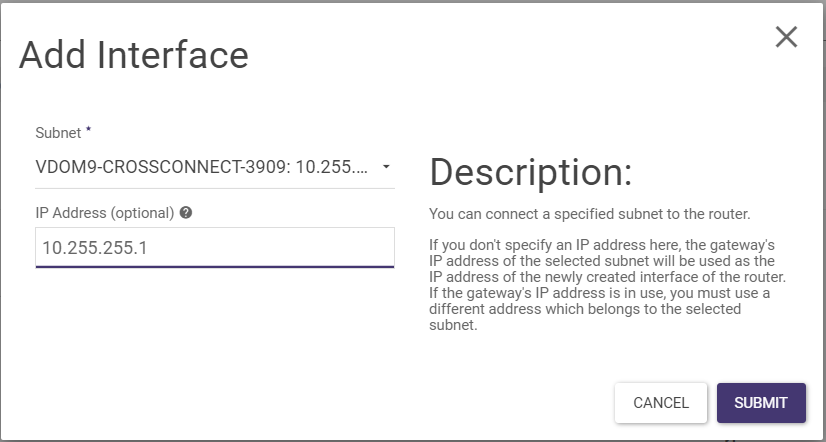

Powstałą sieć dodajemy do routera w OpenStacku oraz ustawiamy adres na interfejsie wewnętrznym FortiGate.

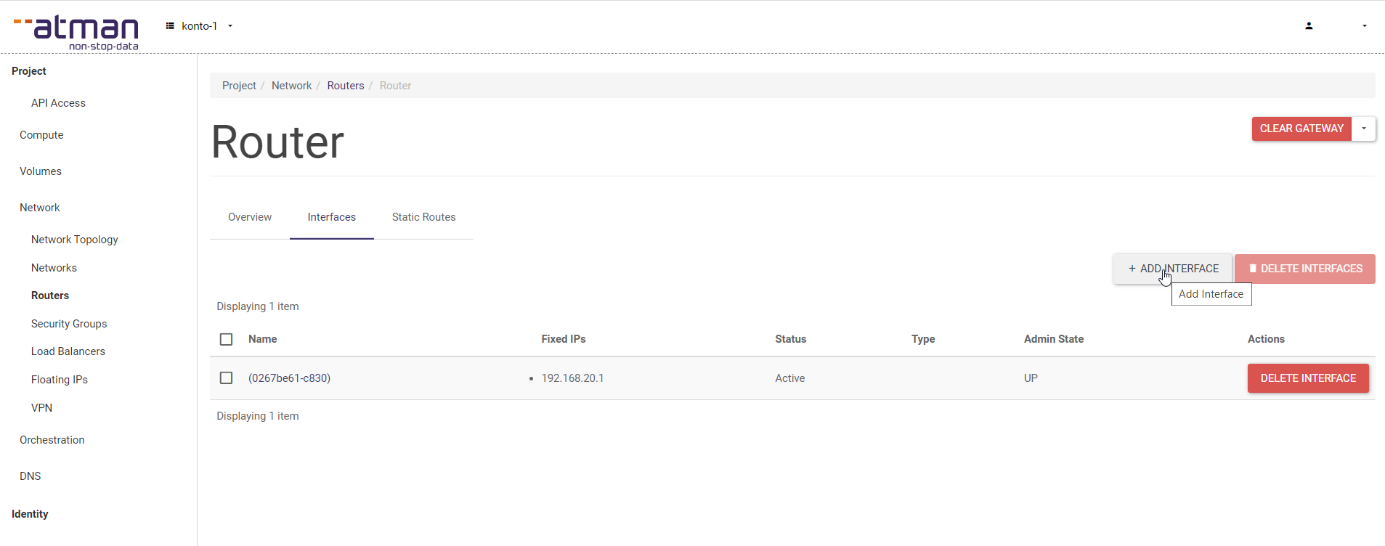

W tym celu przechodzimy do zakładki Network -> Routers, następnie wybieramy nasz router i dodajemy interfejs ADD INTERFACE.

W naszym przykładzie ustawimy adres 10.255.255.1 po stronie routera w OpenStacku a adres 10.255.255.2 po stronie FortiGate.

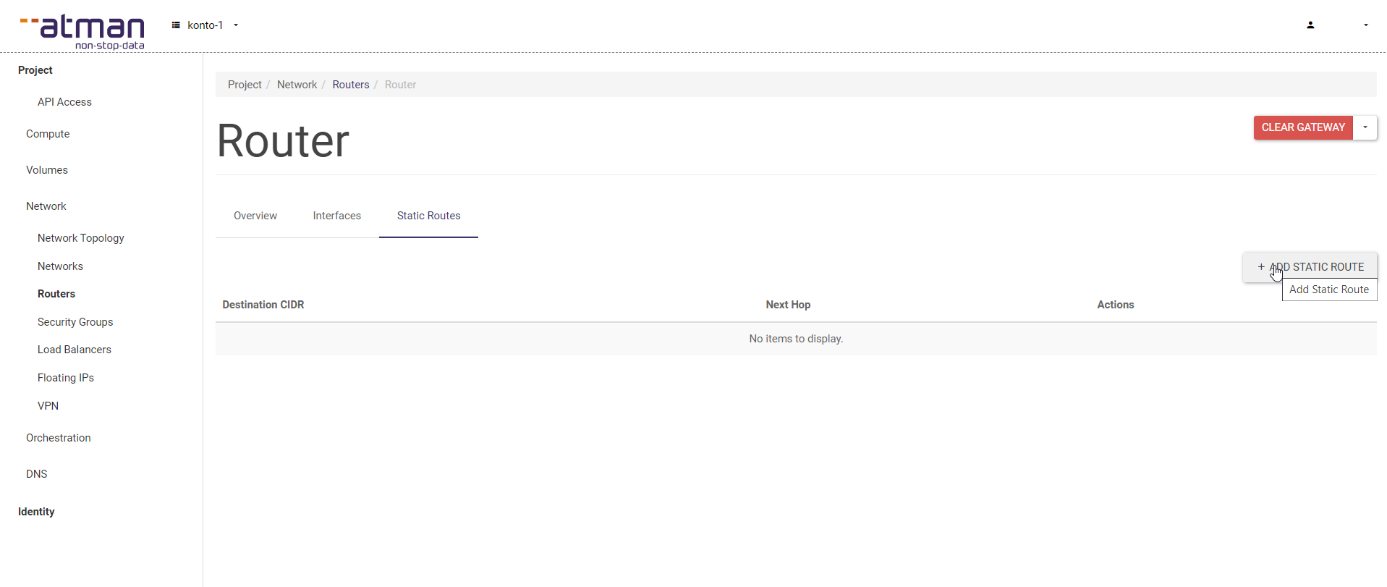

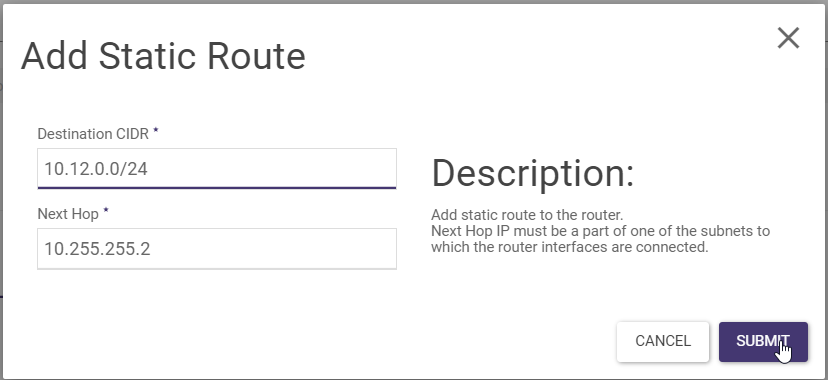

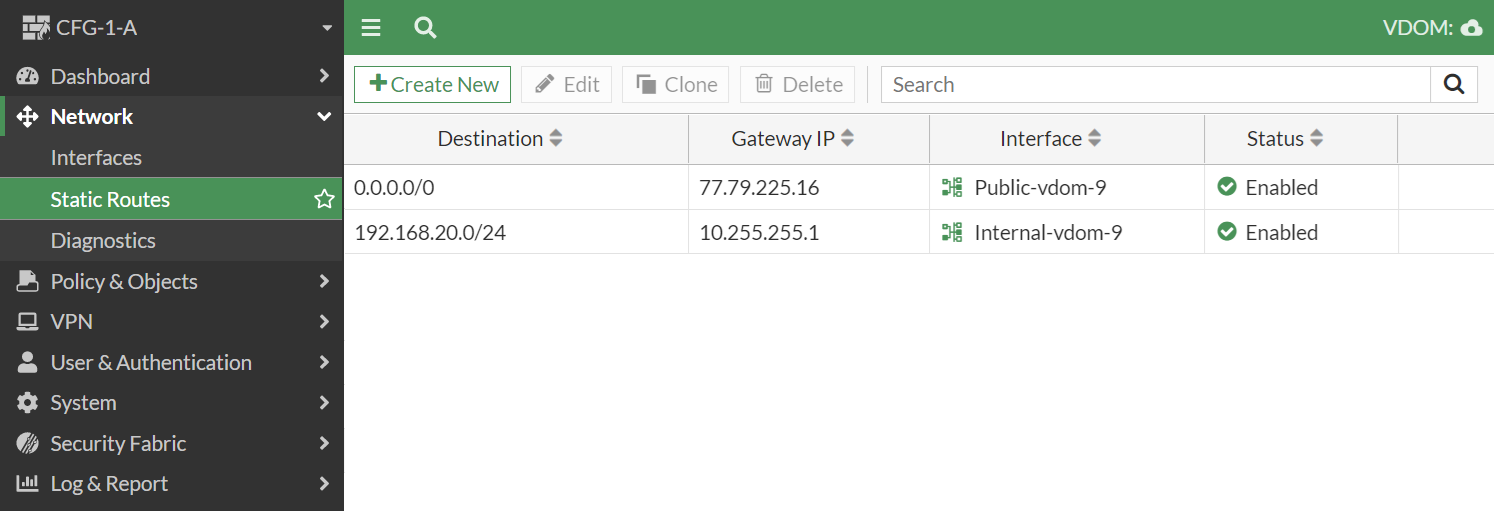

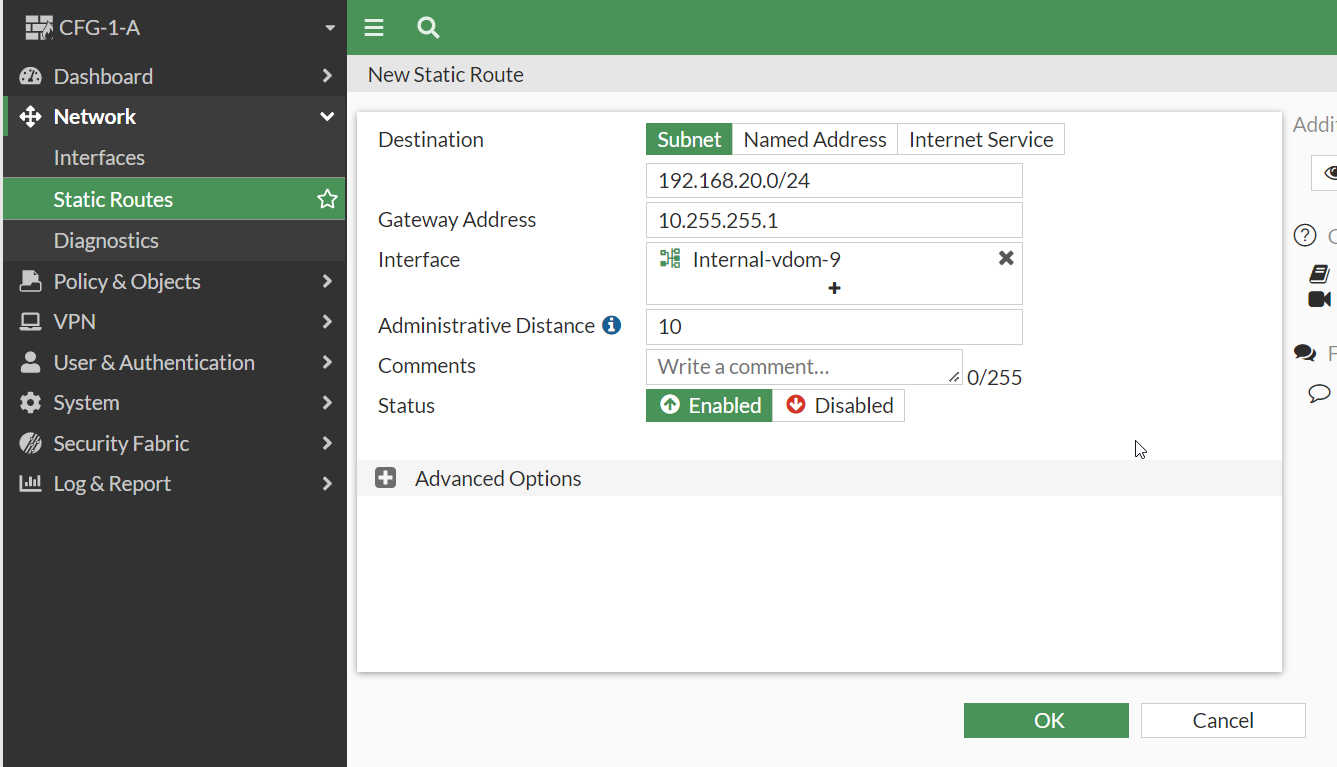

W zakładce Static Routes naszego routera dodajemy trasy które mają być osiągalne poprzez vpn’a na FortiGate.

Poniżej przykład dodawania trasy dla prefiksu 10.12.0.0/24 który ma być osiągalny przez FortiGate. Adres 10.255.255.2 to ustawiony przez nas adres na FortiGate.

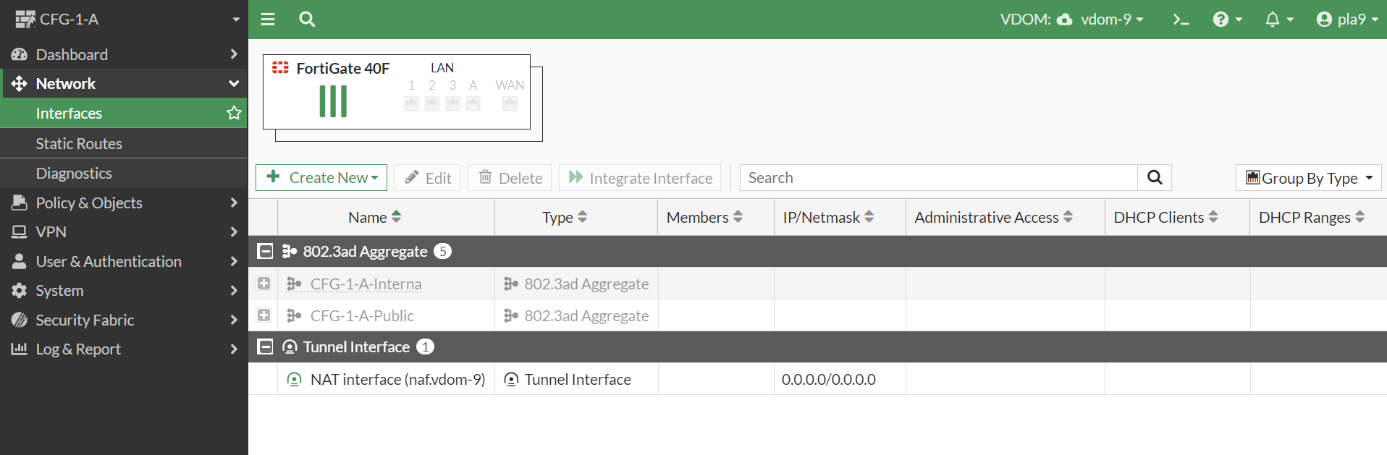

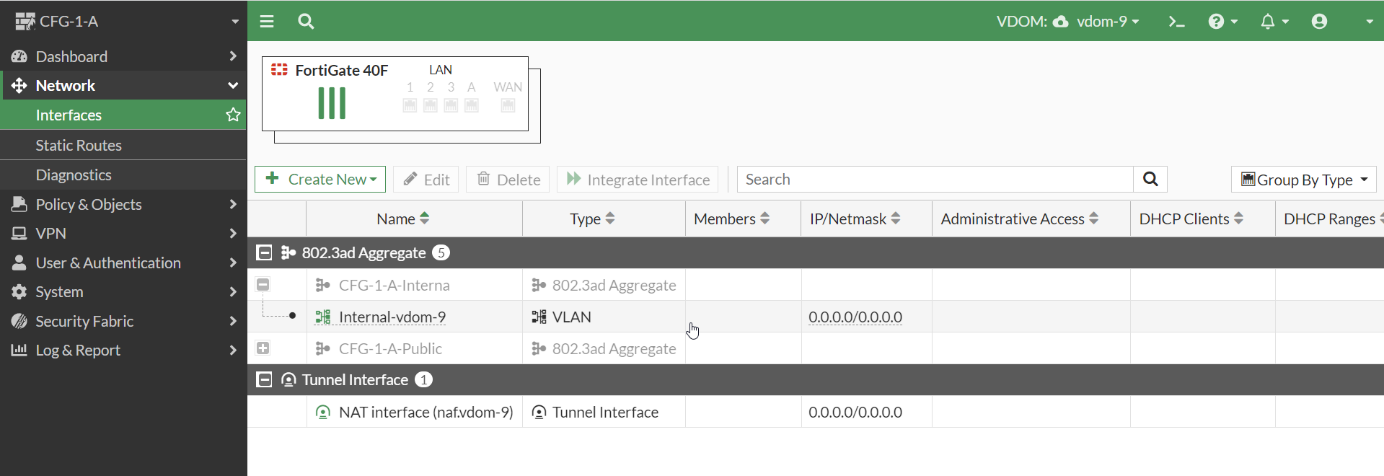

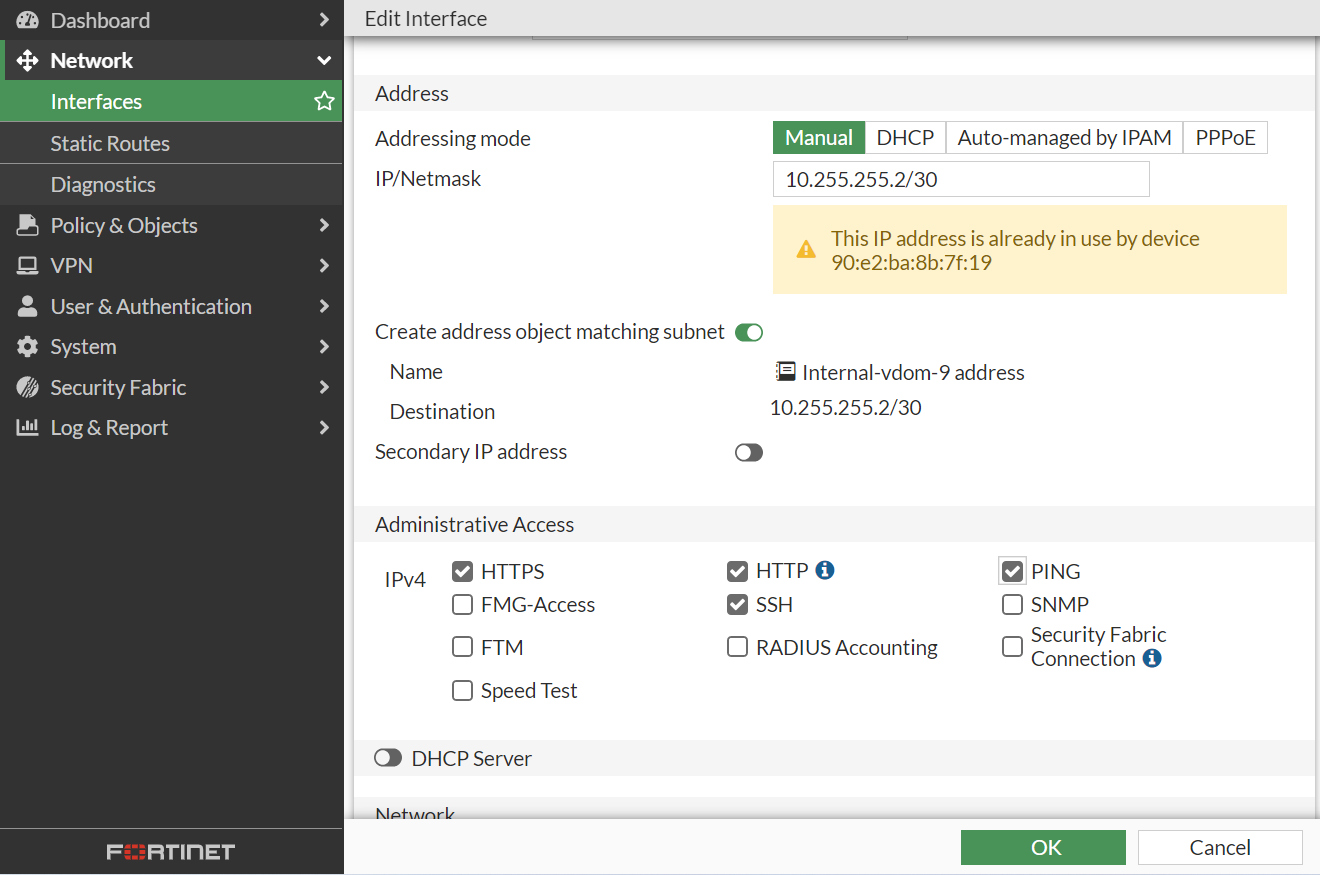

Gdy już utworzyliśmy konfigurację po stronie środowiska chmurowego to przechodzimy do konfiguracji po stronie FortiGate. Aby dokończyć połączenie z chmurą należy na interfejsie Internal’owym ustawić adres połączeniowy. W naszym przypadku 10.255.255.2/30.

Poniżej ustawiamy adres połączeniowy. W tym celu wybieramy Addressing mode Manual oraz IP/Netmask <nasz adres IP>

Tworzenie VPN’ów

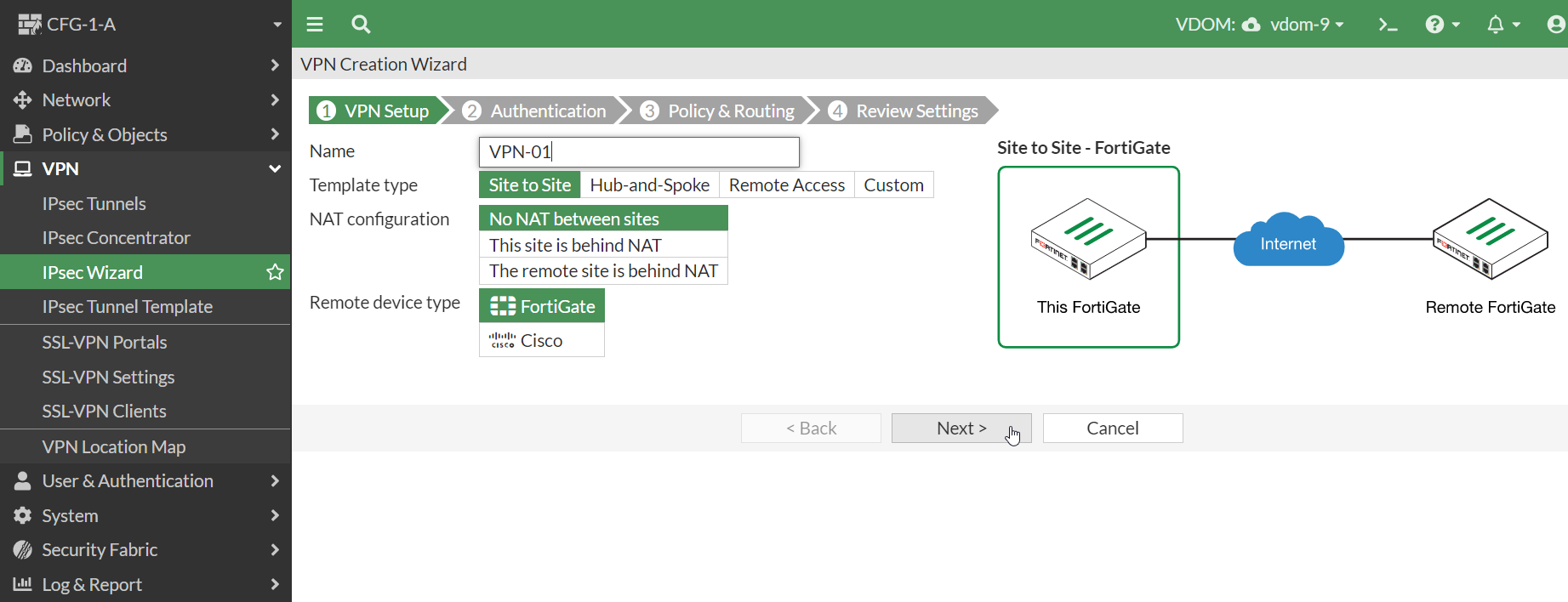

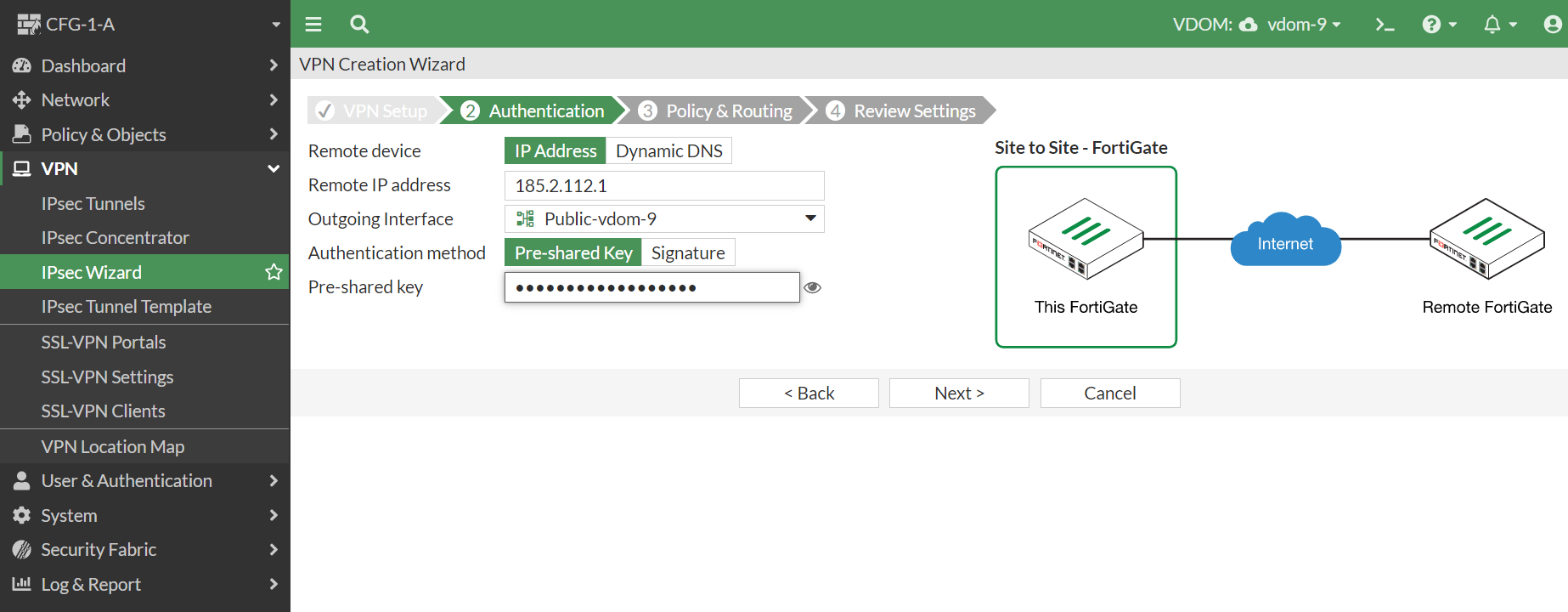

Tunele VPN możem tworzyć np. w zakładce VPN -> IPsec Wizard.

Uzupełniamy formatkę. Remote IP Address to adres tunelu po drugiej stronie, pre-shared key – klucz który musi być taki sam po obu stronach tunelu.

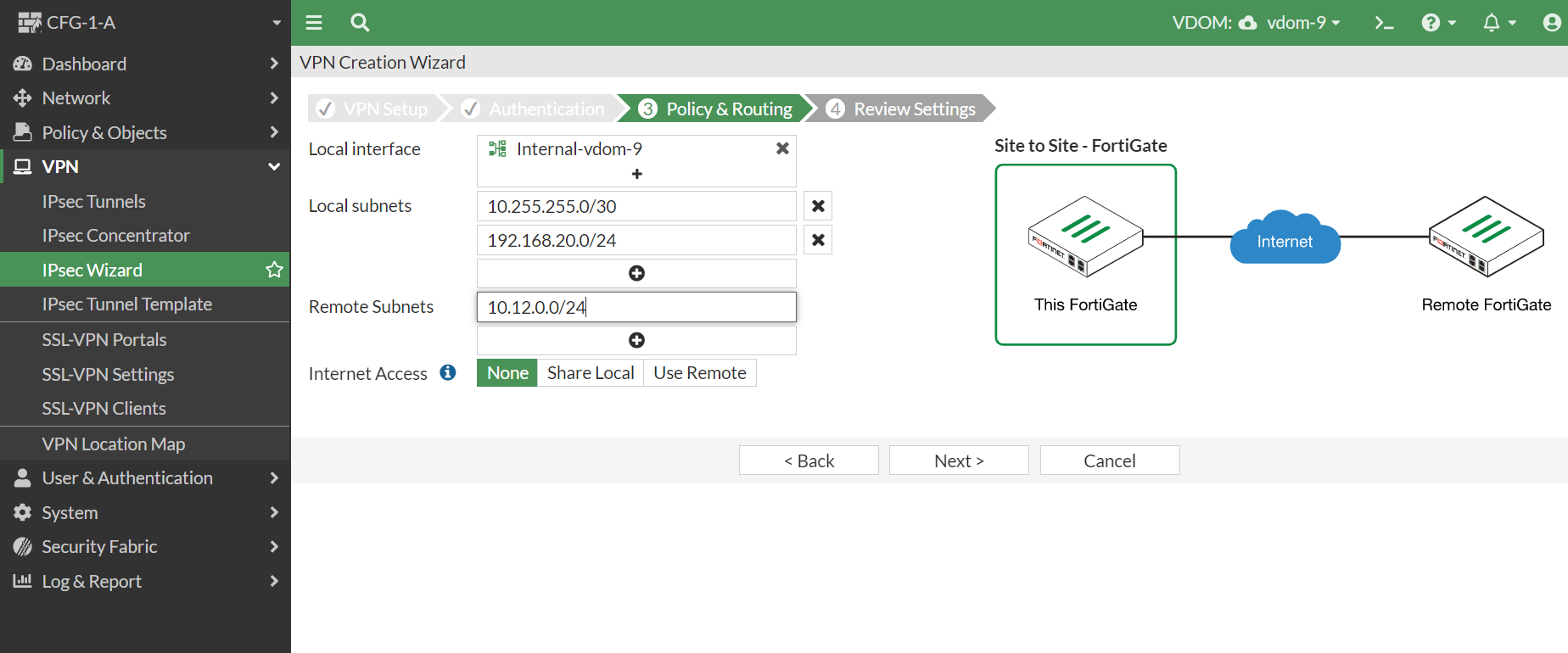

W następnej formatce wypełniamy adresacje które mają być przesyłane przez tunel. W tym przypadku 10.255.255.0/30 i 192.168.20.0/24 są terminowane po stronie chmury. Po drugiej stronie tunelu ma znajdować się adresacja 10.12.0.0/24.

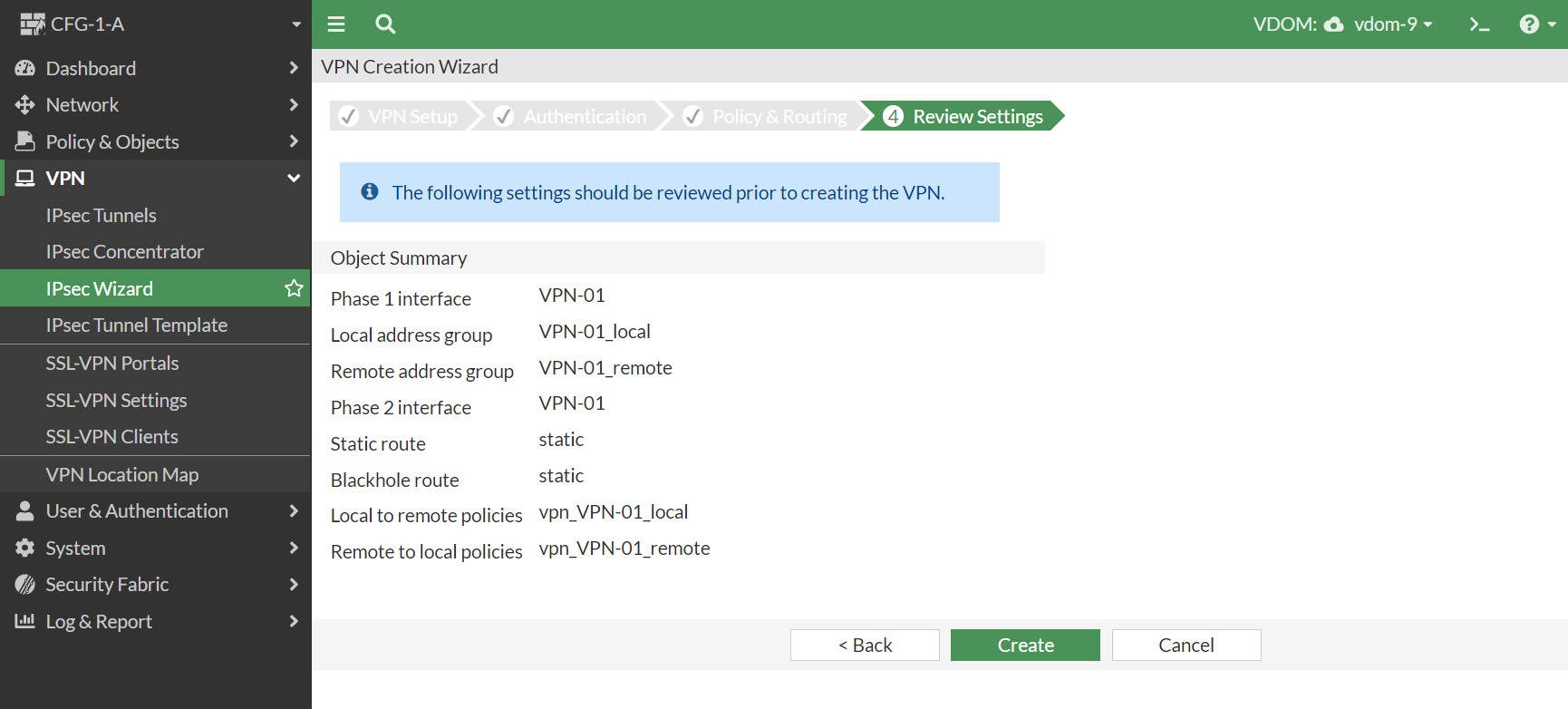

Następnie klikamy Create i tworzy nam się konfiguracja tunelu.